Vida Sana

Escenario 1 - Computador con fallas y una oferta para repararlo

David, un veterano discapacitado de Utah que tiene 63 años, estaba explorando el internet una noche cuando la pantalla se cubrió con un temible mensaje emergente enviado por Sarjun, un estafador que trabaja por su cuenta en Dehradun, una ciudad alrededor de 150 millas al noroeste de Nueva Delhi. David se alarmó y llamó al número que aparecía en el aviso para averiguar lo que estaba sucediendo.

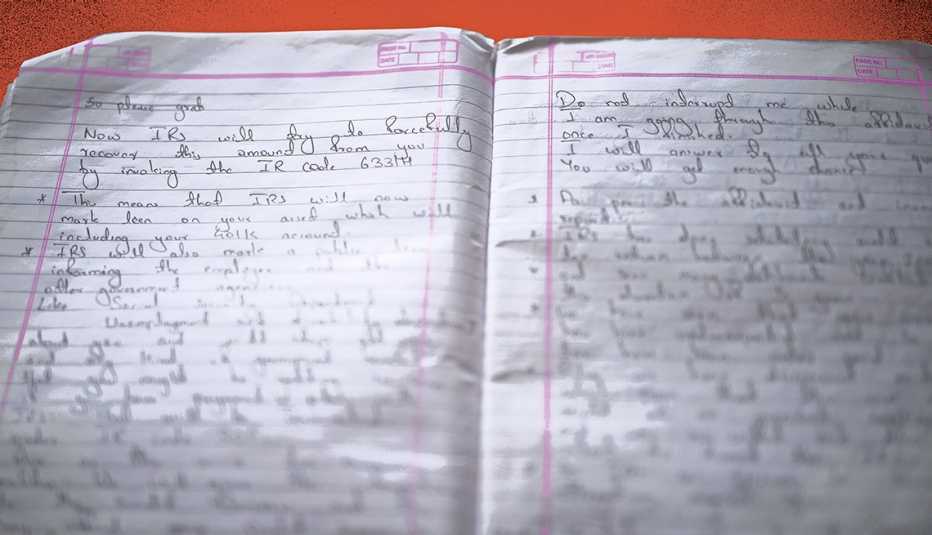

Sarjun dijo ser un técnico informático certificado y le explicó a David cómo abrir el registro de eventos de su computadora. Mientras observábamos, Jim me explicó que el registro de eventos es una herramienta de diagnóstico que los profesionales usan para rastrear la actividad de la computadora. Este registro con frecuencia incluye muchos mensajes de advertencia rojos y amarillos de aspecto inquietante. Para un codificador, en su mayoría indican funciones normales y fallas triviales. Pero como casi ninguno de nosotros sabe eso, el registro puede producir una verdadera sensación de temor.

“¿Puedes ver todas las fallas que hay en tu computadora?” le preguntó Sarjun a David: 1,327 fallas, explica. “Son las responsables de poner en riesgo la seguridad de tu computadora. Puedes ver aquí que indican error, advertencia, error y estas fallas no son perjudiciales solo para tu computadora. También pueden dañar otros dispositivos, como tu teléfono celular y el iPad que tengas donde te encuentras”.

Sarjun luego le mostró a David otras dos pantallas de diagnóstico que usan todas las computadoras y le dio información falsa para aumentar su temor.

Por ejemplo, Sarjun tergiversó un dato inofensivo para indicar que en ese momento había 19 personas conectadas a la computadora de David.

“Dios mío. No sé lo que buscan, pero no guardo números en el teléfono, como los del banco ni nada de eso. Pero tal vez mi esposa sí lo haga”, le dijo David a Sarjun.

En ese momento, Sarjun siente que puede lanzarse al ataque. Le dice a David que le costará $300 resolver el problema, y David cumple con gusto para evitar más inconvenientes.

Sarjun usa exactamente las mismas tácticas intimidatorias con cada víctima, y han sido muy eficaces. Jim encontró una planilla en la computadora de Sarjun que indicaba que había estafado a cerca de mil víctimas y había recibido más de $250,000 en los primeros meses del 2020 solamente. Es una muy buena suma para un estafador independiente que opera sentado en su sofá en India.

La edad promedio de las víctimas de Sarjun es 68 años. Para ayudar a combatirlo, Jim envió una advertencia a cada víctima de la lista de clientes de Sarjun de las que había una dirección electrónica: alrededor de 850. La advertencia describía lo que había visto y sugería que se comunicaran con su banco para denunciar que la transacción había sido fraudulenta.

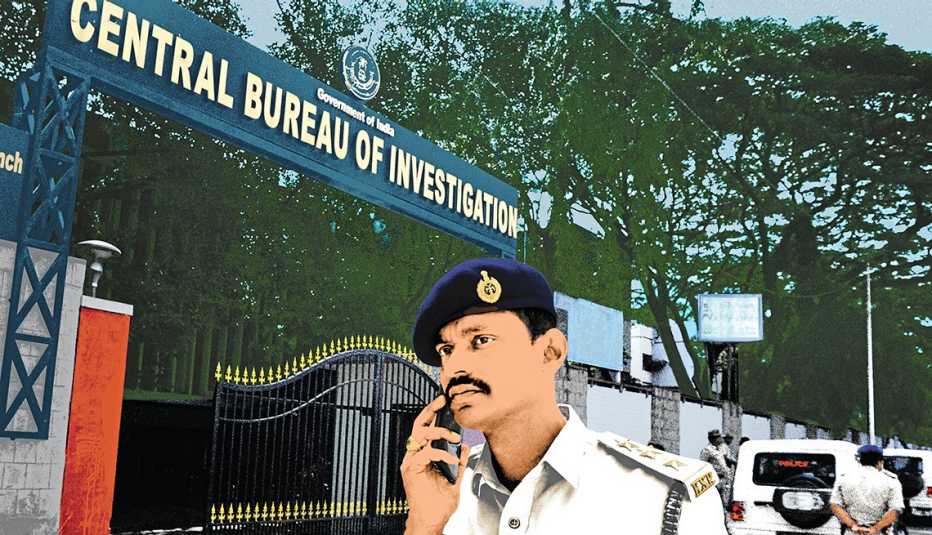

Varias personas respondieron y le agradecieron la advertencia. Jim también denunció a Sarjun y su operación a las autoridades de India. Llevó un tiempo, pero la policía de Dehradun recientemente le pidió a Jim ayuda para “hacer algo acerca de Sarjun”.

Por supuesto, no todos cayeron en la trampa de Sarjun. Jim me mostró una grabación que hizo de otro rastreador de estafadores cuando interactuaba con Sarjun. En un momento, el rastreador lo enfrentó: “Eres un estafador, ¿verdad?” el hombre preguntó enfadado a Sarjun.

Sarjun respondió “Sí, y estoy orgulloso de ello. No vuelvas a llamar a este número nunca más”.

Llovía y una fría niebla gris cubría la calle cuando Jim Browning llegó a casa del trabajo. Jim es un irlandés de mediana edad con un fuerte acento, trabaja como ingeniero de software en una empresa mediana de consultoría y en este día laboral, como en la mayoría, hubo pocas sorpresas. Compartió una agradable cena con su esposa, y al terminar se retiró a su oficina, cerró la puerta, abrió la computadora y empezó a trabajar de forma encubierta.

"Dirán lo que tengan que decir para sacarte la mayor cantidad de dinero posible".

Jim Browning no es su verdadero nombre. El nombre ficticio es necesario para protegerlo y proteger a su familia contra los delincuentes y los agentes de orden público, ya que lo que hace en la intimidad de su despacho puede ser moralmente correcto pero técnicamente ilegal. Es una típica zona gris en el inframundo de la piratería informática, como explicaremos. Lo que es importante saber es que en el 2014, fueron las mismas llamadas automatizadas que tú y yo recibimos casi a diario las que llevaron a Jim a convertirse en justiciero.

Membresía de AARP: $12 por tu primer año cuando te inscribes en la renovación automática.

Obtén acceso inmediato a productos exclusivos para socios y cientos de descuentos, una segunda membresía gratis y una suscripción a AARP The Magazine.

Únete a AARP

Fui testigo de delitos que no se podían revertir, y siempre parecían incluir a un adulto mayor que perdía miles de dólares.

Un familiar de Jim le había dicho que en su computadora aparecían mensajes de advertencia, y Jim también recibía llamadas grabadas en las que le decían que su computadora estaba a punto de fundirse y que para evitarlo debía llamar de inmediato. Al ser experto en software, Jim sabía que su sistema no tenía ningún problema, pero las llamadas automatizadas de “técnicos certificados” no cesaban. Una noche durante esa primavera, le ganó la curiosidad. “Fue en parte intriga y en parte curiosidad intelectual”, dijo Jim. “Me especializo en resolver problemas y quería llegar al fondo de lo que quería esta gente”. Así que devolvió una de las llamadas.

La persona que respondió preguntó si podía tener acceso a la computadora de Jim para diagnosticar el problema. Jim le permitió el acceso, pero estaba listo: había creado una “computadora virtual” dentro de su computadora, un dominio digital blindado que mantenía protegida la información personal y las operaciones clave de Jim. Mientras le seguía el juego al estafador, Jim grabó la conversación y la actividad en su trampa de caballo de Troya para averiguar lo que se proponía. Le llevó solo unos momentos confirmar su sospecha: se trataba de una estafa.

Intrigado por la experiencia, Jim comenzó a pasar las tardes conectándose con estafadores telefónicos, haciéndose el incauto, grabando las interacciones y luego publicando videos de los encuentros en YouTube. Se convirtió, si no en una segunda carrera, en un entretenimiento para después de la cena: exponer a estafadores de “asistencia técnica” que intentan asustarnos para que paguemos por reparaciones innecesarias.

“Para ser sincero, escucharlos al principio me hizo sentir muy mal porque me di cuenta de inmediato de que todo lo que querían era robar dinero”, me dijo luego Jim. “No importa si tienes 95 o 15 años, dicen lo que tienen que decir para sacarte la mayor cantidad de dinero posible”.

Por ejemplo, Jim vio cómo los delincuentes usaban la psicología para tranquilizar a las víctimas. “Dicen frases tranquilizadoras, como ‘Tómese su tiempo, señor’ o ‘¿Desea ir a buscar un vaso de agua?’ También intentan congraciarse con los adultos mayores, con frases como ‘Eso mismo dice mi abuela’, o ‘No aparentas tener tu edad, tienes la voz de una persona 20 años más joven’”.

Los videos de YouTube que publicó Jim generaron poco interés, dos mil espectadores como mucho. A Jim no le importó. Su alma de ingeniero disfrutaba al resolver los enigmas. Como mínimo, les hacía perder tiempo a los estafadores. En el mejor de los casos, sus videos tal vez ayudaron a prevenir algunos casos de fraude.

Luego, un día en el 2018, las aventuras nocturnas de Jim dieron un giro inesperado. Un estafador de asistencia técnica llamó desde India y le dio el discurso habitual, pero luego le pidió a Jim que hiciera algo muy inusual: que se conectara a la computadora del estafador con un programa de acceso remoto llamado TeamViewer. Más tarde, Jim supo por qué: los creadores de TeamViewer habían descubierto que los delincuentes de India estaban abusando de su software, por lo que prohibieron temporalmente su uso en computadoras que iniciaran conexiones desde India. Sin embargo, había una escapatoria: no impedía que los estafadores solicitaran que los consumidores de Estados Unidos y del Reino Unido, como Jim, iniciaran el acceso a las computadoras de India.

Eso explicaba la solicitud del estafador. La voz en el teléfono guió a Jim durante el proceso de conexión, y luego le dijo que iniciara la función de “intercambiar posiciones” para que el estafador pudiera “tomar el control” e inspeccionar la computadora de Jim.

Ante esta oportunidad, Jim actuó con rapidez. En vez de “intercambiar posiciones”, tomó control de la computadora del delincuente y le impidió al delincuente el acceso a su propia computadora.

Y he aquí que el apacible programador Jim Browning tenía total acceso a todos los archivos y software del estafador. Y pudo ver todo lo que intentaba hacer con desesperación para recuperar el control.

Este episodio de ingenio digital cambió todo. Durante los próximos meses, Jim encontró maneras de infiltrarse en las computadoras de casi todos los estafadores que intentaron perjudicarlo. “Mi proceso funcionó con casi todos los programas de acceso remoto actuales, sin duda los más populares entre los estafadores, como TeamViewer, AnyDesk or FastSupport”. También descubrió el modo de instalar software secretamente para grabar lo que los estafadores hacían sin que ellos se dieran cuenta.

De pronto, Jim ahora contaba con información muy poderosa. Sin embargo, como le dijeron a Spiderman, un gran poder conlleva una gran responsabilidad. Jim se preguntó lo que debería hacer con esa información.

Se ríen de nosotros

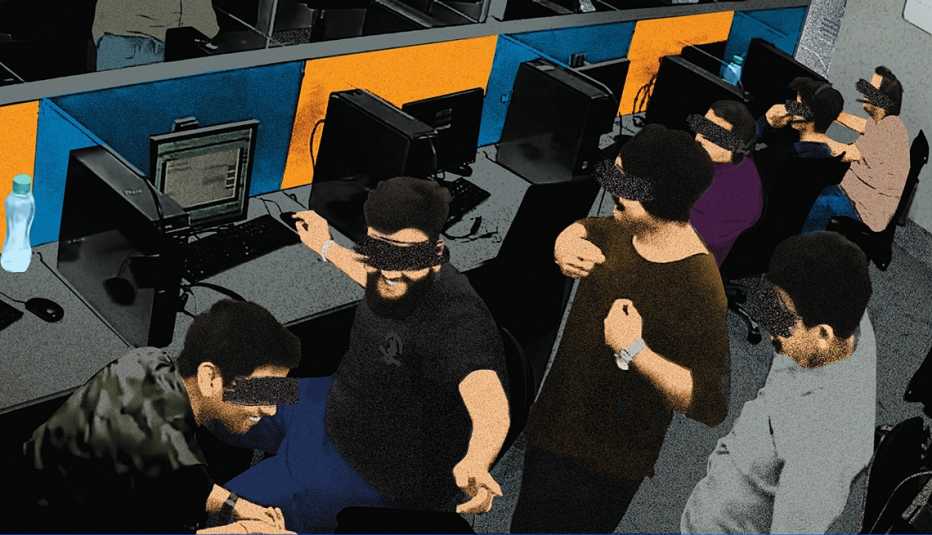

A esta altura, Jim había invertido la ingeniería para tener acceso a docenas de computadoras de estafadores, a veces cuatro o cinco a la vez. Dejaba su software grabando y se iba a trabajar mientras sus computadoras hacían lo suyo. Cuando llegaba a casa a la noche, miraba las grabaciones. Con frecuencia, no podía creer lo que veía: llamada tras llamada de estafadores del centro de operaciones —en su mayoría de India— dirigidas a adultos mayores, principalmente de Estados Unidos y del Reino Unido. En estas llamadas los asustaban para que pagaran dinero para reparar un problema informático ficticio o para que enviaran dinero por medio de otros engaños.

Jim publicó estos nuevos videos que ofrecían una auténtica vista panorámica del modo de operación de los estafadores. Como resultado, su canal de YouTube pasó a tener decenas de miles de suscriptores.

Una noche de mayo del 2019, Jim logró ingresar a la red informática de un gran centro de operaciones de Nueva Delhi. Mientras recorría la red, notó que la empresa había instalado cámaras de televisión de circuito cerrado para que los jefes pudieran supervisar a los empleados. Jim entonces logró ingresar a esa red y pudo girar las cámaras de uno lado a otro y captar las expresiones faciales y actitudes de docenas de estafadores en acción.

En una escena increíble, llamó a uno de los estafadores en el centro de operaciones y enfocó la cámara sobre él mientras hablaban. Acercó el foco y pudo ver que mientras el estafador supuestamente estaba diagnosticando su computadora, en realidad estaba jugando al Pac-Man. Jim se molestó por el desenfado de este delincuente, llámalo orgullo de pirata informático. Así que decidió interrogarlo.

“¿Desde dónde me llamas?” preguntó Jim.

“San José”, respondió el estafador desde su escritorio en Nueva Delhi.

“¿Cuál es tu restaurante favorito en San José?” preguntó Jim. El estafador hizo una pausa y respondió “¿Por qué quieres saber eso?” Jim luego le preguntó “¿Puedes siquiera nombrar un restaurante en San José, California, sin buscar en Google?” El hombre se puso nervioso y finalmente cortó la llamada.

Jim continuó vigilando la sala durante las semanas siguientes, grabando una trágica historia tras otra y la explotación de personas vulnerables. Una mujer dijo “Estoy muy nerviosa. Tengo esclerosis múltiple y no puedo entender mucho, pero estoy escuchando…” El estafador le dijo “Es por eso que me dices que no vivirás más de un año, ¿verdad?” Ella respondió “Probablemente no. Tengo diabetes y soy legalmente ciega…”

“Tranquila. Estás en buenas manos”, le dijo.

También te puede interesar